去る4月27日、バッファロー社から、ルーター等の脆弱性の2件の発表がありました。

ルーター等の一部商品におけるデバッグオプションの脆弱性とその対処方法 (1)

(2)の方は、新ファームウェアの適用により、脆弱性への対応が可能です。四の五の言わずに、すぐにファームウェアのバージョンアップを行いましょう。

(1)の方は、発売日から相当の年月が経過していて、サポート対象外ということで、利用を停止し代替品への移行を対処方法として案内する内容になっています。

(1)については、インターネット用のルーターとして使用している場合、脆弱性の内容によっては直ちに使用を停止しなければならない可能性もあるのでちょっと調べてみました。

まずは、利用している機器が本件の対象かどうかです。これは、上述のバッファローのページで確認できます。

仮に、該当する機種であったとしましょう。

バッファローの案内ページには、この脆弱性についてのJVNの詳細ページへのリンクが掲載されていて、

そこには、

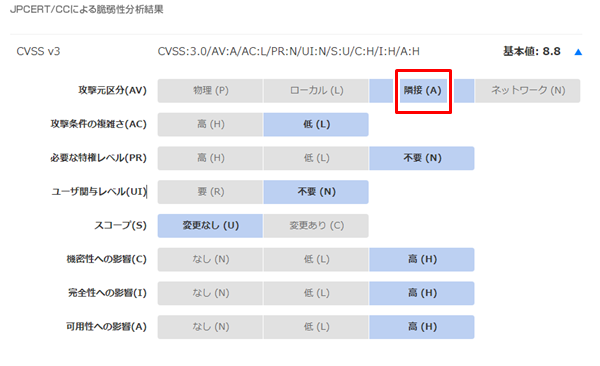

CVSS v3 CVSS:3.0/AV:A/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H 基本値:8.8 (★)

と記載されています。

基本値が8.8なので、「重要」に分類される深刻度の高い脆弱性であることがぱっと見でわかります。

でも、「脆弱性の説明」や「脆弱性のもたらす脅威」の部分を読んでも、インターネット側からのアクセスによりこの脆弱性を利用することが可能なのかどうかよくわかりません。

そこで、この8.8というスコアの詳細を見てみます。

★の示す「攻撃元区分」によれば「隣接」とあり、インターネット側からのアクセスにより影響を受けるものではないようなので、いずれはルーターの交換は必要なれど、問題のルーターが、LAN内からはごく限られた特定の人が利用するインターネット用のルーターであれば、今日明日の緊急性をもって対応すべきことでもないと判断してもいいような感じです。

ちなみに、「攻撃元区分」の意味の詳細は、以下のページで確認できます。

https://www.ipa.go.jp/security/vuln/CVSSv3.html#S2

これでちょっと安心しました。

2021年3月に発表された

JVNDB-2021-001133

Microsoft Exchange Server におけるリモートでコードを実行される脆弱性

https://jvndb.jvn.jp/ja/contents/2021/JVNDB-2021-001133.html

CVSS V3 スコア

https://jvndb.jvn.jp/cvss/ja/v3.html#CVSS:3.0/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

は、今回の(1)と「攻撃元区分」だけが異なっていて、こちらのExchangeの場合は「攻撃元区分」が「ネットワーク」であり、インターネット側からの脆弱性をついた攻撃が可能であることがわかります。

このケースでは、一刻も早い対応が求められたわけです。

そして、その攻撃がこのExchangeの脆弱性の公表前から発生していた(ゼロデイ攻撃)可能性も高あるわけですが、結果としては、大きな被害が発生してしまったことは周知のとおりです。

ですので、この(1)についても、「攻撃元区分」が「ネットワーク」であったなら、すぐにでもWAN側のLANケーブルを抜いて、家電やさんにも飛び込んで変わりのルータを買っていたことになっていたと思うわけです。

脆弱性情報をウォッチすることの大切さを感じた出来事でした。

ぐっどらっこ。